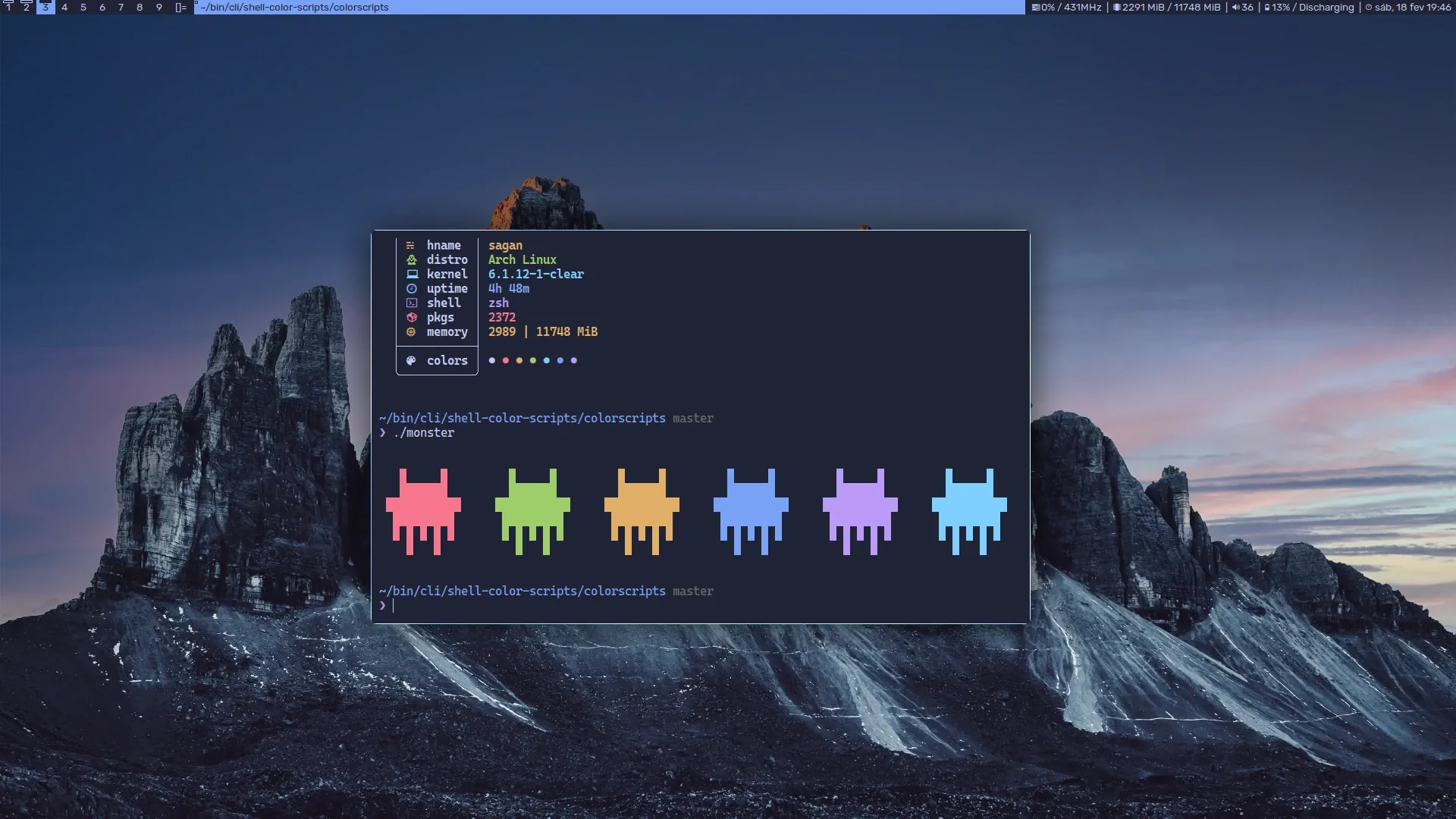

DWM

O meu window manager preferido é o i3wm, mas o dwm está a ganhar terreno.

O meu window manager preferido é o i3wm, mas o dwm está a ganhar terreno.

O Chico é uma diva

Tenho vários jogos que fui comprando ou conseguindo gratuitamente em giveaways, tanto na Steam, como na GOG, Humble Bundle e até Epic Sore. Não consigo, no entanto, escolher o próximo a jogar

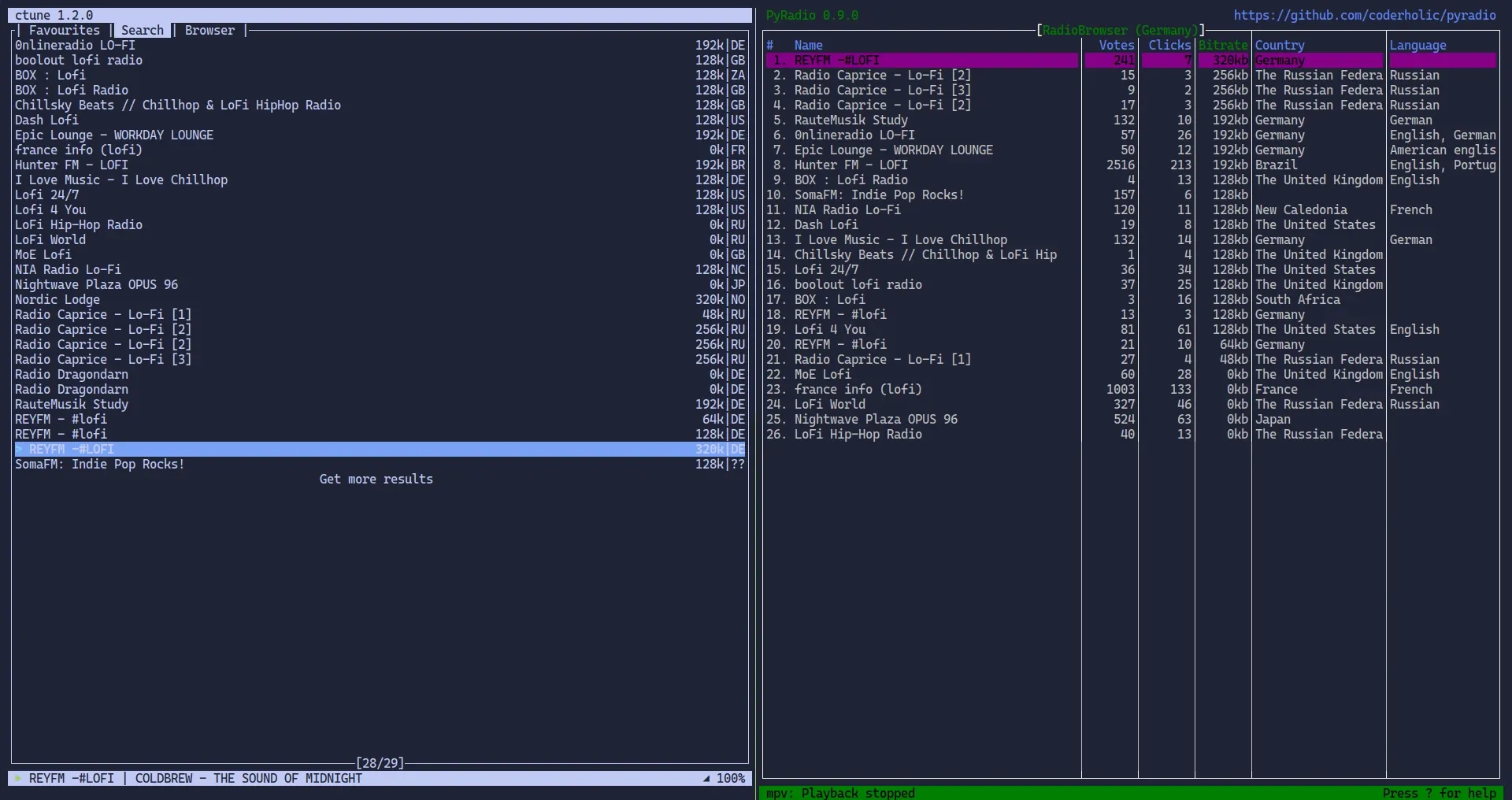

Curseradio has been my favorite terminal online radio client for several years. Having been five years without receiving updates, I have to find a new software to replace it.